DarkRaaS & CornDB: Dëshmi për një Rrjet të Koordinuar?

4 min lexim

DarkRaaS & CornDB: Dëshmi për një Rrjet të Koordinuar?

Analiza e Aktorëve të Kërcënimeve të Ndërlidhura: DarkRaaS dhe CornDB

Në tetor dhe nëntor të vitit 2024, dy aktorë të spikatur të kërcënimeve, DarkRaaS dhe CornDB, u shfaqën në BreachForums, duke treguar ngjashmëri të dukshme në operacionet, objektivat dhe metodat e tyre. Kjo analizë shqyrton aktivitetet e këtyre aktorëve dhe dëshmitë që sugjerojnë lidhjen e tyre të mundshme.

DarkRaaS/bashify

DarkRaaS, një ndërmjetës fillestar për akses dhe të dhëna, u shfaq për herë të parë në BreachForums në tetor 2024, duke pretenduar lidhje me operacionin e ransomware-it DarkSide në postimin e tij të parë në forum. DarkSide, i njohur për sulmin ndaj Colonial Pipeline në vitin 2021, u ribrandua si BlackMatter dhe ka lidhje të ngushta me ALPHV (BlackCat), tashmë të mbyllur, përmes personelit të përbashkët, taktikave dhe mbivendosjes teknike, me shumë studiues që e konsiderojnë ALPHV si një vazhdim të drejtpërdrejtë të DarkSide. Megjithatë, kjo lidhje është e diskutueshme dhe aktualisht nuk ka dëshmi se DarkRaaS është i lidhur ngushtë me DarkSide.

Aktivitetet e DarkRaaS u karakterizuan nga përdorimi i qëndrueshëm i përemrave shumës (“ne”) në komunikimet e tij, duke sugjeruar operacione në grup. Aktori kryesisht u fokusua te objektivat izraelite, si ato të lidhura me qeverinë ashtu edhe private. Megjithëse motivimi i tij mbetet i paqartë, zgjedhja e objektivave të tij sugjeron një qëndrim gjeopolitik, anti-Perëndimor.

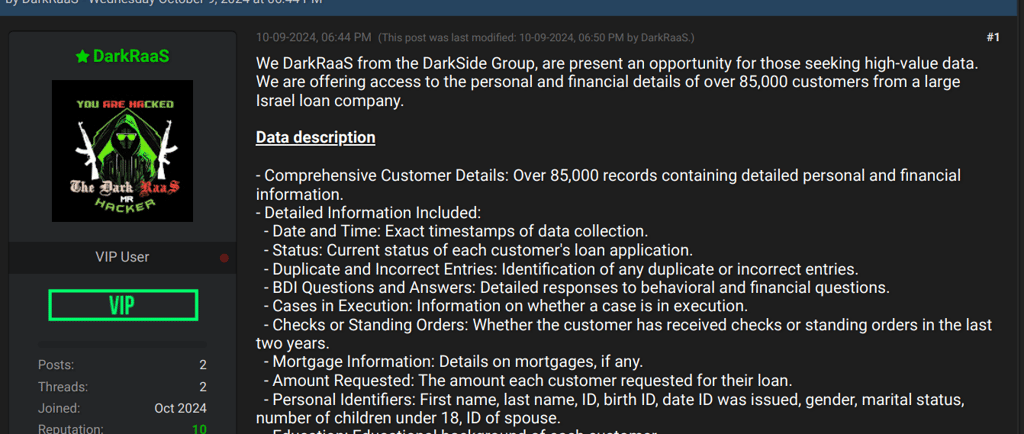

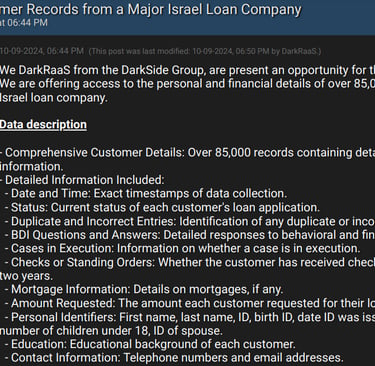

Sipas KELA-s, DarkRaaS pretendoi se kishte shënjestruar nëntë entitete izraelite gjatë tetorit me vjedhje të të dhënave dhe sulme të tjera. Kjo përfshin shitjen e 85,000 të dhënave të klientëve nga një kompani huash, si dhe disa lloje aksesi në asetet e organizatave të ndryshme: rrjeti cloud i një komune, rrjeti cloud i një kompanie izraelite të veshjeve Omall, sistemet CRM të një kompanie të madhe marketingu, një agjencie mjekësore izraelite, serverat e një kolegji teknologjik, një kompanie energjetike izraelite dhe një konglomerati të madh financiar në Izrael.

Ndërsa kryesisht synonte entitete izraelite, DarkRaaS zgjeroi veprimtarinë e tij duke përfshirë organizata nga vende të ndryshme, duke përfshirë Emiratet e Bashkuara Arabe, Bullgarinë, Pakistanin, Kolumbinë, Turqinë, Argjentinën dhe Singaporin. Më 5 nëntor 2024, aktori ribrandoi praninë e tij në forum, duke ndryshuar pseudonimin e tij në “bashify.”

CornDB

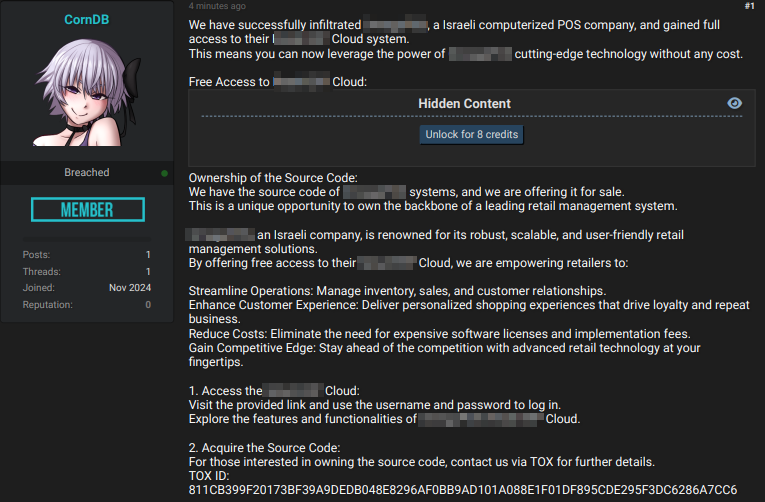

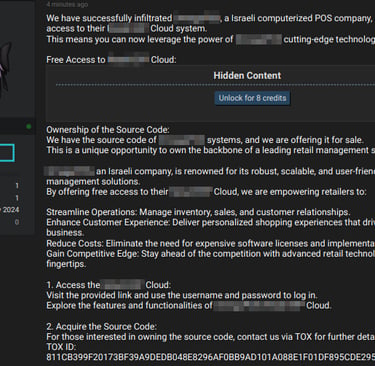

Menjëherë pas komunikimeve të fundit të DarkRaaS nën këtë pseudonim, CornDB u regjistrua në BreachForums më 9 nëntor 2024. Modelet e tyre operacionale treguan paralele të jashtëzakonshme me DarkRaaS, me një fokus të fortë te objektivat izraelite dhe një stil komunikimi të ngjashëm, duke përfshirë referenca në grup. Objektivat e tyre përfshinin organizata si një kompani e madhe telekomunikacioni, si dhe informacion që lidhet me kompani në sektorë të ndryshëm në Izrael – energji, financë dhe bashki, duke zgjeruar gjithashtu shënjestrimin në Malajzi dhe Shtetet e Bashkuara.

Dëshmi për Lidhjen

Hetimi i KELA-s ka zbuluar disa tregues që sugjerojnë një lidhje të fortë midis këtyre aktorëve. Marrëdhënia kohore midis aktiviteteve të këtyre aktorëve paraqet një model veçanërisht të rëndësishëm. Ndërsa kishte një mbivendosje të shkurtër të aktivitetit pas regjistrimit të CornDB më 9 nëntor, me bashify që bëri tre postime të tjera deri më 12 nëntor, modeli i përgjithshëm sugjeron një tranzicion të koordinuar në vend të operacioneve të njëkohshme.

Për më tepër, analiza gjuhësore zbuloi fraza pothuajse identike në postimet e forumeve dhe përdorimin e qëndrueshëm të përemrave kolektivë. Modelet e tyre operacionale u përshtatën saktësisht, me preferenca identike të pagesave në kriptovaluta për Bitcoin, Ethereum, Litecoin dhe Monero, së bashku me një fokus kryesor te objektivat izraelite dhe modele të ngjashme postimi dhe kohe.

Dëshmia më bindëse vjen nga përdorimi i një TOX ID të përbashkët në të dy llogaritë. Më 11 nëntor, bashify reklamoi një bazë të dhënash italiane për kumar duke përdorur TOX ID: 811CB399F20173BF39A9DEDB048E8296AF0BB9AD101A088E1F01DF895CDE295F3DC6286A7CC6. Ky TOX ID i njëjtë u shfaq në mënyrë të qëndrueshme në informacionet e kontaktit të CornDB në të gjitha postimet e tyre. Postimi u redaktua më vonë nga bashify në një TOX ID tjetër.

Përfundim

Bazuar në dëshmitë e mbledhura nga KELA, veçanërisht TOX ID i përbashkët dhe ngjashmëritë operacionale, duket shumë e mundshme që DarkRaaS/bashify dhe CornDB janë ose i njëjti aktor ose anëtarë të lidhur ngushtë të të njëjtit grup operacional. Koha e aktiviteteve të tyre, preferencat identike të shënjestrimit dhe ndarja kritike e të njëjtit TOX ID ofrojnë mbështetje të fortë për këtë përfundim.

Pavarësisht aktiviteteve të shumta kundër objektivave izraelite dhe disa rrjedhjeve të të dhënave të shpërndara publikisht për verifikim, reputacionet e aktorëve nuk mund të përcaktohen në mënyrë përfundimtare, veçanërisht në lidhje me shitjet e aksesit. Të dy aktorët kanë grumbulluar vetëm një numër të vogël pikësh pozitive reputacioni në forum, dhe temat e tyre nuk kanë gjeneruar diskutime të rëndësishme publike. Megjithatë, vlen të theksohet se ndërveprimi i konsiderueshëm mund të ndodhë përmes mesazheve private. Duke pasur parasysh modelet e tyre të shënjestrimit ndaj viktimave të profilit të lartë dhe ngjashmëritë operacionale, këta aktorë kërkojnë monitorim të vazhdueshëm.

Perkthyer:https://www.kelacyber.com/blog/

M-S Security

Zgjidhje të avancuara të sigurisë për bizneset e vogla dhe të mesme.

SHERBIMET

sUPORTI